初步結果顯示保安措施跟不上日益嚴峻的黑客攻擊 Verizon 於 2 月 25 日年度 RSA 資訊保安大會招待會上宣佈,《2014 年資料外洩調查報告》(2014 年 DBIR報告)將採用來自 95 個國家、近 50 家公營及私人機構的資料,以籌備年度網絡保安報告。與去年報告所包括的 19 家來自 27 個國家的貢獻機關相比,今年的數目接近去年的 3 倍。為 2014 年報告提供研究資料的機構表列如下。 Verizon RISK 團隊執行總監 Wade Baker 表示:「從資料所見,最令人不安的趨勢是黑客活動日益猖獗,但保安機關卻未能趕上黑客的步伐採取應對措施,未能有效打擊網絡罪行。」他指出在過去十年間,黑客活動和保安措施兩條趨勢線的差距愈來愈大。 Baker 表示:「我們仍在撰寫報告,因此很期待完整報告的調查結果,相信必定會十分有趣。」 他補充:「我們收集資料的時間已長達十年,我們第一份報告於 2008 年發表,內容涵蓋四年以來所收集的數據。」Baker 預料本年度那更為完整的資料將會繼續得出有趣的研究結果,有助機構防禦網絡威脅。 Baker 在匯報其他最新動向時指出 2014 年 DBIR 報告將會重新編排,內容會更豐富,令使用者運用報告時更得心應手。例如,本年度的報告將就各項保安事件的模式提供更具體的建議。整體而言,報告的資料會向公營和私人機構提供更可行的決策支援資訊。 如欲繼續了解 2014 年 DBIR 報告的最新資訊,請瀏覽新聞中心及追蹤 Twitter @VZDBIR。2014 年 DBIR 報告預期於春季發佈。

Tag: 資料外洩

Verizon 2013 資料外洩調查報告|新聞發報

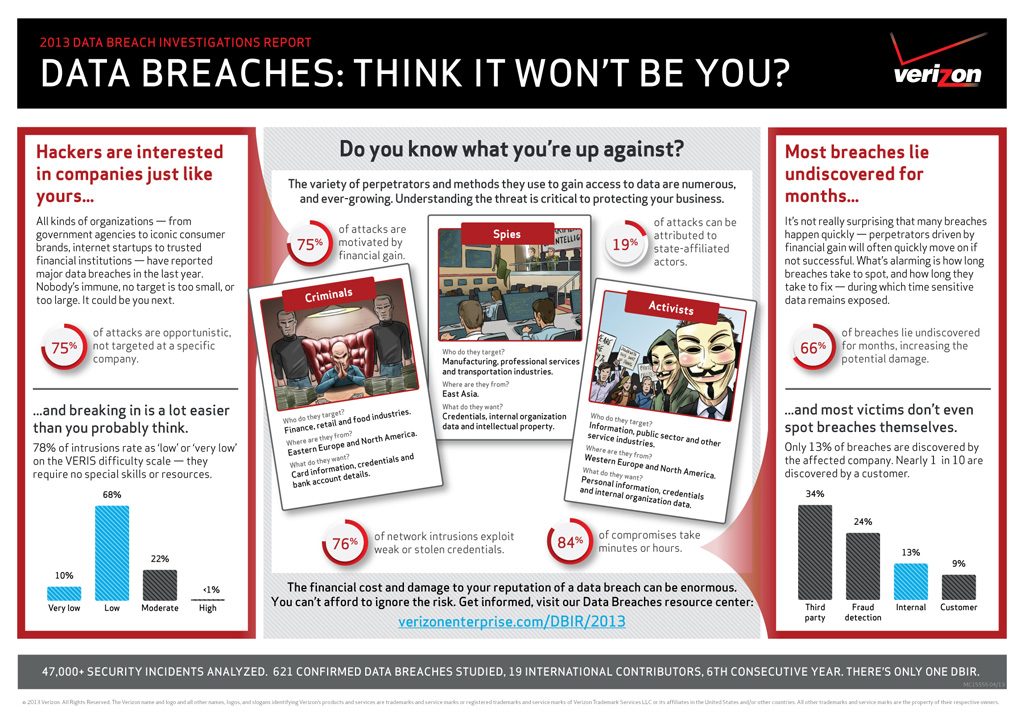

大規模金融網絡罪案、國家相關的間諜活動成為網絡保安大敵 《報告》對資料竊匪及其動機提出新見解 「了解敵人、知己知彼」是有效防衛及回應的關鍵 Verizon 發表的《2013 年資料外洩調查報告》(Verizon 2013 Data Breach Investigations Report)顯示,大規模的金融網絡罪案,以及與國家相關的間諜活動是 2012 年網絡保安威脅的兩大元兇。《報告》顯示全部資料外洩個案中,75%主要因金錢利益而干犯的網絡罪行所致;與國家相關的間諜活動則佔第二位,與 20% 的資料外洩個案有關,當中包括旨在竊取機密資訊、交易秘密、技術資源等知識財產,還有關乎國家和經濟利益的網絡威脅。 《2013年資料外洩調查報告》亦發現,涉及黑客主義者(hacktivist)─ 因為意識形態動機,甚或純為尋求樂趣而從事網絡攻擊的人士的個案比例維持平穩,但被盜資料的數量卻有所下降。究其原因,是很多黑客主義者轉而採用分散式阻斷服務(distributed denial of service, DDoS)等其他方式,旨在阻礙系統或令其癱瘓,損害受襲方的業務和運作,同樣可以造成鉅大的成本損失。 《資料外洩調查報告》系列首席作者(Principal author of the Data Breach Investigations Report series)Wade Baker表示:「今時今日,資料外洩的威脅無孔不入,任何機構都無一倖免。雖然我們現在有工具應付網絡罪行,但重點其實是如何選擇合適的工具,並且要使用得宜。」 「換言之,即是要『知己知彼』:知道對手的動機和方法,並做好相應的防禦工作,而且絕不鬆懈。」 2012 年,資料外洩肆虐多個行業:37% 的個案對金融機構造成影響,24% 個案的受害者是零售商和食肆。兩成的網絡入侵個案涉及製造、運輸、公用事業等行業,亦有兩成個案肆虐資訊與專業服務公司。綜觀全部網絡攻擊,38% 在大型機構發生,肇事地點涉及全球 27 個國家。 Wade Baker 稱:「整體而言,我們見到林林總總的大規模資料外洩與其他網絡攻擊,在 2012 年最為惹人注目。」 2013 年是 Verizon 第六年發佈《資料外洩調查報告》,今年的《報告》涵蓋 621 宗已確認的資料外洩個案,以及超過 47,000 項保安問題匯報。此項調查計劃已歷時九年,至今已錄得逾 2,500 宗資料外洩個案,涉及 12 億項資料記錄受到牽連。Verizon 獲得全球十八間機構攜手合作,向本年的《報告》提供資料並協助分析。 Verizon Enterprise Solutions 首席平台主任(Chief Platform Officer)David Small 表示:「今年,為我們提供調查資料的合作夥伴數量增加超過三倍,深信《2013 年資料外洩調查報告》乃 Verizon 歷來對網絡保安情況最為完整的研究。一如既往,我們發表《資料外洩調查報告》旨在令全球更加警惕網絡罪案,幫助保安業界增強實力,對抗網絡罪行,同時協助政府機關和私營機構建構合適的保安計劃。」 《2013 年資料外洩調查報告》其他主要研究結果 外來攻擊依然是資料外洩的主要元兇:92% 個案由外部施襲所致,14% 由內部人士干犯。外來攻擊來自於有組織罪行、激進團體、機構的前僱員、獨行黑客,甚至由外國政府資助的組織所發動。業務夥伴與大約1%的資料外洩個案有關,情況與去年《報告》的結果一致。 就攻擊方法而言,黑客入侵是引起資料外洩的最主要方式。事實上,52% 資料外洩個案與黑客入侵有關。76% 網絡入侵個案經由防護力疲弱或被竊取的核實資料(用戶名稱/密碼)乘虛而入;四成個案涉及惡意程式(用來侵害資料的軟件、程式碼或編碼);35% 由實質性攻擊引起(側錄自動櫃員機卡資料);29% 個案以社交策略進行入侵(例如網絡釣魚)。 在 2012 年,涉及網絡釣魚等社交策略的資料外洩個案比例多出四倍。《報告》發現,情況與有目標的間諜活動廣泛採取社交策略作為攻擊手段有直接關係。 另外,資料外洩至發現(compromise-to-discovery)的時間線仍未能縮短,依然只能以月數和年數來計量。最後,大部分的資料外洩個案仍然是由第三方發現的(69%)。 http://www.verizonenterprise.com/DBIR/2013/ 《2013 年資料外洩調查報告》完整版本已上傳至作下載用途。一如以往,今年的《報告》亦提供多項建議,給不同規模的機構採納應用,以協助保障業務安全。 Verizon 完善保安解決方案保障企業安全 Verizon 經由雲端技術或實地支援,提供穩健可靠的管理保安和顧問服務,包括管治、風險與合規解決方案;身分與存取管理解決方案;跟進調查;資料保護服務;威脅管理服務,以及漏洞管理服務,透過雲端或設於逾 50 個國家的公司內協助機構保護其核心資產:資料。如欲獲取更多資料,請瀏覽 http://www.verizonenterprise.com/solutions/security/。 如欲得知環球頂尖保安研究人員對保安的最新見解和分析,請瀏覽securityblog.verizonbusiness.com 中的「Verizon 保安網誌」(Verizon Security Blog)。

《Verizon 資料外洩調查報告》研究員指出|新聞發報

核實驗證攻擊、網絡應用程式濫用將是機構於 2013 年最有可能面對的威脅 雲端運算濫用、全面網絡戰等其他威脅卻不太可能出現 香港 – 儘管許多保安專家預計,機構於 2013 年最有機會遇到的資料外洩威脅,包括雲端運算濫用(cloud exploit)、流動設備攻擊,以及全面的網絡戰,可是,《Verizon 資料外洩調查報告》(Verizon Data Breach Investigations Report)研究員的結論卻大相逕庭:核實驗證攻擊和失效(authentication attack and failure)、持續的間諜活動和黑客行為(hacktivism)攻擊、網絡應用程式濫用,以及社交工程陷阱(social engineering)方會是最有可能的資料外洩威脅來源。 報告的研究員均是 Verizon 旗下專責研究、資訊、解決方案、知識(Research Intelligence Solutions Knowledge,簡稱「RISK」)工作小組的成員,其研究結果以歷時八年、來自於數千個案的資料為基礎,並且已刊載於今年較早時公佈的 2012 年資料外洩調查報告之中。 報告的首席著作者 Wade Baker 表示:「很多保安專家都利用軼聞和意見做為預測的基礎,至於 Verizon 研究員則引用觀察得來的證據,協助企業辨別輕重,並正視來年真正的重點所在。」 他續道:「首先也是最重要的,是雖然可能性總是存在,但我們並不認為全面網絡戰會發生。反而,企業在 2013 年的資料外洩風險,很大可能來自於低調又緩慢的攻擊。」 Verizon 的 RISK 小組指出下列是極有可能造成資料外洩的威脅: 最重大的威脅 – 可能出現率達到九成 – 是與核實驗證有關的攻擊和失效,當中包括容易被破解或盜用的用戶名稱及密碼,這經常是資料外洩的肇因。Wade Baker 表示:「入侵活動十居其九涉及身分盜用或核實系統,因此,企業須確保其開設、管理、監察使用者帳戶的過程健全,以及為所有系統、設備、網絡設立憑證。」 網絡應用程式濫用主要影響大型機構,對政府尤甚,至於對中小型企業的威脅卻較輕。根據 RISK 小組編製的資料,每四次網絡攻擊中,有三次是由應用程式濫用所致。Wade Baker 稱:「鑒於攻擊次數頻密,機構若心存僥倖,在來年忽略安全應用程式的開發和評核工作,無疑是自找麻煩。」 社交工程陷阱是針對使用者而非設備的攻擊,並藉由狡猾 – 有時笨拙 – 的詐騙來達到目的。Wade Baker 表示:「利用網絡釣魚(phishing)等社交手段攻擊大企業和政府的數量是以往的三倍。要完全杜絕人為錯誤或令機構毫無弱點當然是不可能的,但防患未然與員工教育有助控制及遏抑欺詐詭計。」 Wade Baker 亦指出,敵對者受間諜活動和黑客行為(因政治或社會動機而入侵電腦系統的行徑)鼓動所進行的針對性攻擊將繼續出現,所以「密切留意十分重要」。 另一方面,RISK 小組不認為機構在雲端運算技術或配置方面的失敗,會成為資料外洩的根源,可是,假若機構的服務供應商未能採取適當行動,或者是行動不當,便可能無意中增加了資料外洩的可能性。 至於流動設備,Verizon研究員相信遺失、盜竊 – 以及流動設備未受加密保護 – 的情況,會繼續比黑客入侵和惡意程式的禍害嚴重得多。 RISK 小組亦推斷,不法份子針對流動設備的攻擊,將隨著商務和消費市場大力推行流動支付而接踵而至。Wade Baker 表示:「我們很有機會在 2013 年看到這轉變。不過 Verizon 研究員認為,流動設備成為大企業資料外洩引線的情況,要在 2013 年之後方會出現。」 大型機構易於以本身的保安策略和相應計劃而引以為傲,但實情是大企業經常要接到執法人員的知會,方發現本身出現了資料外洩問題。Wade Baker 說道:「如果真的是自行發現的話,相信也是純屬偶然。」他總結如下: 「請緊記,以上提及過的資料外洩問題仍然對企業造成困擾。但根據我們過往的資料,我們要指出的是問題被過度渲染,而且也並非如普遍認為般容易便引致下一次資料外洩。」

《Verizon 2012 年資料外洩調查報告》:2011 年「黑客運動」猖獗|新聞發報

政治和社運意圖催生更多網絡攻擊;完善保安措施可大幅防止資料外洩發生 香港 -《Verizon 2012 年資料外洩調查報告》顯示,「黑客運動」(Hacktivism),即那些帶有政治或社會運動動機的黑客入侵行為急劇上升。 Verizon 於今日發佈年度資料外洩調查報告,報告指出,在 2011 年,58% 的資料外洩個案是由「黑客運動」所引致,其目的不是放眼於金錢利益之上,而是要引起社會對個別議題的關注。由於在過去數年以獲取金錢利益為基本目的的網絡罪行才是資料外洩的主因,可見新趨勢與舊有的網絡攻擊模式大相逕庭。 報告涵蓋的攻擊個案中,有 79% 屬於投機性質。就全部個案而論,96% 的個案並非高難度攻擊,亦不需要任何高深或複雜的技術支援。此外,在全部資料外洩個案當中,97% 根本毋須採用高難度或昂貴的對抗措施都能避免發生。報告亦提供了多項建議,旨在協助各大小機構避免受到黑客攻擊。 本年是 Verizon 第五年發表《資料外洩調查報告》,今年的報告包括 855 宗資料外洩個案,涉及 1.74 億項被盜檔案記錄,為 Verizon RISK(Research Investigations Solutions Knowledge)團隊自 2004 年開始蒐集資料以來錄得的第二大失竊資料量。Verizon 獲五家合作夥伴提供資料以完成今年的調查報告,分別是美國特勤局、荷蘭國家警察局屬下的國家高科技罪案組、澳洲聯邦警察、愛爾蘭匯報及資訊保安局,以及倫敦警察廳中央電子罪案組。 Verizon 風險智能部總監 Wade Baker 表示:「我們獲得環球多個執法部門參與製作《2012 年資料外洩調查報告》,因此,我們相信報告內容是歷來對網絡保安狀況至為完備的描述。我們旨在令環球網絡罪行更廣為人知,協助保安行業提升能力,對抗網絡罪犯。同時,我們也協助政府機關和私人機構制定適合的保安計劃。」 報告結果凸顯了國際網絡罪行的地域特性:導致資料外洩的攻擊由上一年來自 22 個國家,擴展至全球 36 個國家。接近七成的資料外洩源自於東歐,而源自於北美地區的個案則少於 25%。 報告顯示,外來攻擊仍然是資料外洩的主要方式,當中 98% 個案乃外在因素所為,源頭包括有組織罪案、激進主義組織、前僱員、獨行黑客,甚至是受外地政府資助的組織。隨著外來攻擊個案上升,內部攻擊的比例在今年再度下跌(至 4%)。至於由商業夥伴所致的個案則少於 1%。 就攻擊方法而言,以電腦入侵(hacking)和惡意軟件(malware)為手段的攻擊個案依然不斷上升。事實上,電腦入侵是 81% 資料外洩及 99% 資料遺失的成因,而惡意軟件同樣是資料外洩的一大元兇:69% 資料外洩和 95% 的記錄失竊個案源自於惡意軟件攻擊。由於電腦入侵和惡意軟件能夠遙距攻擊,並於同一時間襲擊多位受害人,因此成為了外來攻擊者喜歡使用的方式。此外,許多電腦入侵和惡意軟件工具都方便易用,令罪犯可以因利乘便。 另一方面,資料外洩至發現(compromise-to-discovery)的時間線依然以月甚至年為計算單位,而不是以小時和日來量度。最後,大部分資料外洩個案(92%)仍然是從第三方偵測發現的。 《2012 年資料外洩調查報告》主要調查結果 報告的調查資料顯示: 工業間諜活動顯示罪犯喜歡盜取交易機密,以及竊取知識產權:雖然情況並不常見,但就企業資料保安而言卻是當頭棒喝。若果趨勢日盛,情況將更形嚴峻。 外來攻擊增加:由於超過半數的資料外洩個案均由「黑客運動」所引致,電腦攻擊往往是外在因素所為,僅得 4% 的個案有內部員工牽涉其中。 電腦入侵和惡意軟件佔主導:在 2011 年,電腦入侵和惡意軟件的攻擊個案隨著外來攻擊增加而上升。81% 資料外洩個案由電腦入侵引起(2010 年為 50%),而惡意軟件則與 69% 的個案有關(2010 年為 49%)。兩種方式都令外來入侵者可輕易利用保安弱點,獲取機密資料。 個人識別資料(PII)成為犯罪分子的獵取目標:PII(Personally identifiable information)包括個人名稱、聯絡資料、社會保安號碼等重要資料,日益成為熱門的竊取目標。在 2011 年,95% 的失竊記錄含有個人資料,較 2010 年的僅得 1% 急遽上升。 合標達規不等於做好保安工作:儘管《支付卡行業資料保安標準》等規管計劃提供完整的步驟,協助機構提升保安能力,但達到支付卡行業的規範標準並不能令機構免受攻擊。 Wade Baker 表示:「報告顯示,許多機構仍未明白到它們能夠『防患於未然』,避免資料外洩發生,情況令人惋惜。今年,我們為企業和小型公司提供個別的專門建議,以便執行。另外,我們深信透過加強公眾對網絡威脅的認識,配合使用者教育和培訓,都會對打擊網絡罪行起了舉足輕重的作用。」 給企業的建議: 刪除不必要的資料:除非企業有充分理由而必須儲存或傳送資料,否則資料應予以銷毀。另外,企業須謹慎監察必須保存的資料。 建立必需的保安監控:為防範大部分黑客入侵,企業必須確保轄下已有完善的基本及常規保安監控措施並且操作無誤,亦必需作定時檢測。 監察事件日誌:監察事件日誌,並留意可疑活動──資料外洩通常是從事項記錄分析中發現的。 按輕重排列保安策略:企業應該評估其受威脅概況(threat landscape),並因應結果制定獨一無二、回應緩急輕重的保安策略。 給小型機構的建議: 使用防火牆:替使用互聯網的服務安裝防火牆,並保持防火牆運作以保護電腦資料。黑客並不能夠盜取他們無法觸及的東西。 更改原廠設定的憑證(credential):銷售點(POS)和其他系統均預先設定了使用憑證。更改原廠設定可以防止系統被未經授權使用。 監察第三方:服務供應商(第三方)通常負責管理防火牆和銷售點系統。機構應監察第三方,以確保它們已實施上述適用的保安建議。 如須下載完整的《資料外洩調查報告》,請瀏覽:www.verizon.com/enterprise/2012dbir/us。報告內容備有七種語言版本,並以英文版為首,其餘六種語言包括法、德、意、日、西班牙及葡萄牙語將於六月六日提供。 Verizon 藉著旗下附屬公司 Terremark,利用雲端技術或實地設施,為機構提供一整套強大的保安服務,涵蓋管治、風險和合規解決方案;身份和存取管理解決方案;調查應變;資料保護服務;威脅管理服務,以及弱點管理服務,協助機構保護其資料資料,維護其核心資產。如需詳情,請瀏覽 verizonbusiness.com/product/security。若要緊貼環球一流保安研究員對保安的精闢見解和分析,請閱覽 Verizon保安網誌(securityblog.verizonbusiness.com)。